Configura Lista de Control de Acceso para Line VTY en Cisco Packet Tracer

Hola A Todos, Hoy Aprenderemos Nuevas Habilidades.

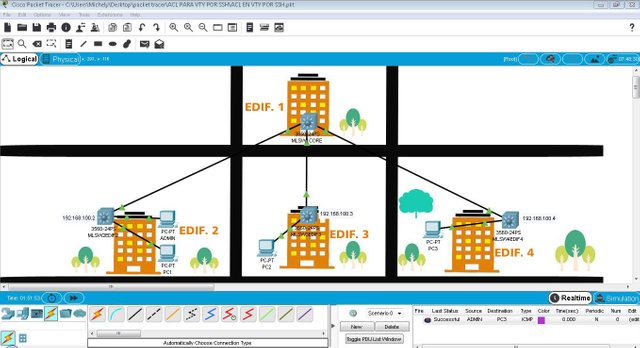

Vamos a configurar una lista de control de acceso para limitar a los usuarios acceder a la línea VTY para el acceso remoto a los equipos (Router, Switch) estamos hablando de un tema que es muy importante en la implementación de una red corporativa pequeña, mediana o de gran escala, ya que la administración de los equipos es de vital importancia que la realice solo el personal autorizado. Si notamos la topología presentada en la imagen anterior podremos notar que existen 3 localidades que están conectadas en troncal con la sede central, pero el personal de redes está ubicado en el edificio 2 la idea principal es hacer que los usuarios no tengan acceso a la administración de los equipos de red, podría usted pensar que esta protección se la podríamos dar utilizando otros mecanismos y así evitar la lista de control de acceso, pero en la era actual debemos protegernos contra todo tipo de violación de seguridad en los sistemas de redes, antes de iniciar con la configuración quisiera mostrar todo lo que debería pasar un usuario mal intencionado para acceder remotamente a los equipos y propiciar un caos, nosotros como ingenieros y administradores debemos evitar esto a toda costa. Cuando iniciamos la configuración de un equipo CISCO lo primero a tomar en cuenta es la seguridad para el acceso ENABLE Y PRIVILEGIADO, es este el primer obstáculo; pero vamos a suponer que el usuario por otros medios pudo encontrar la contraseña para acceder a los equipos, el tema más importante es que cuando iniciamos la planificación para la puesta en producción de un red debemos hacer una segmentación de la misma, esto implica apartar la red perteneciente a usuarios, administradores y otros, esto lo realizamos con la configuración de VLAN. Las VLAN nos permite realizar una segmentación de la red y así dentro de un mismo dominio implementar diferentes redes, entonces el sistema de seguridad también implica un orden establecido, en esta configuración apartamos la VLAN de administración de las VLAN de los usuarios que se conectan en las diferentes localidades, la VLAN 100 está creada para administración la VLAN 2 y 3 para usuarios, con esto cada usuarios está conectado a su VLAN respectiva y tendrá asignada por DHCP un dirección IP que va en función a las red que se está asignado a dicha VLAN, el usuario mal intencionado necesitara estar conectado dentro de la VLAN de administración para poder acceder de forma remota al equipo. Con todos estas acciones presentadas y que aportan una mayor confiabilidad en la red podríamos aplicar una más que nos permitirá crear pared divisoria para exclusivamente el acceso remoto por VTY utilizando SSH y esto se efectúa con la implantación de Listas De Control De Acceso.

AHORA SI, VALLAMOS A LA CONFIGURACIÓN

Vamos a iniciar con la configuración del switch capa 3 en el edificio 1.

switch capa 3 EDIF1.

Lo primero a configurar es el nombre al equipos con el comando Hostname nombre-del-equipo

hostname MLSW1CORE

Configuramos la seguridad para el acceso Enable

Enable secret 12345

Configuramos la seguridad para el acceso por línea de consola

line con 0

password 12345

login

Configuramos la seguridad para el acceso por línea vty

line vty 0 15

password 12345

logging synchronous

login

transport input ssh

Note que en la línea VTY configuramos el transporte por SSH

Configuramos el Protocolo Troncal Virtual (VTP) en modo servidor ya que desde este equipo se publicaran todas la VLAN por medio de los enlaces troncales.

vtp domain cisco.com

vtp mode server

Configuramos todas las VLAN que funcionaran en la red

Vlan 2

Name edif3

Vlan 3

Name edif4

Vlan 100

Name admin

Configuramos el SSH

ip domain-name cisco.com

cryto key generate rsa

Al dar clic en Enter le pedirá que ingrese el tamaño de la clave puede elegir un tamaño de 1024

Creamos el usuario para el login por SSH

Username Michely password 12345

Configuramos las interfaces que van conectadas a los edificios 2, 3 y 4 en modo troncal y permitimos por dichos enlaces solo las VLAN 2, 3, 100

interface GigabitEthernet1/0/1

switchport trunk allowed vlan 2-3,100

switchport trunk encapsulation dot1q

switchport mode trunk

interface GigabitEthernet1/0/2

switchport trunk allowed vlan 2-3,100

switchport trunk encapsulation dot1q

switchport mode trunk

interface GigabitEthernet1/0/3

switchport trunk allowed vlan 2-3,100

switchport trunk encapsulation dot1q

switchport mode trunk

Configuramos el enrutamiento entre VLAN

interface Vlan2

mac-address 0001.c712.8901

ip address 192.168.2.1 255.255.255.0

interface Vlan3

mac-address 0001.c712.8902

ip address 192.168.3.1 255.255.255.0

interface Vlan100

mac-address 0001.c712.8903

ip address 192.168.100.1 255.255.255.0

Una de las cosas que nunca puede faltar cuando configuramos enrutamiento entre vlan en un switch capa 3 es activar el enrutamiento

ip Routing

Por ultimo configuramos la lista de control de acceso estándar

access-list 10 permit host 192.168.100.5

access-list 10 deny any

Ingresamos a la línea vty nuevamente y anexamos la lista de control creada

line vty 0 15

access-class 10 in

Pasamos a la configuración del switch ubicado en el edificio 2

En esta parte vamos a omitir la configuración inicial, es decir el nombre de host, la seguridad para el acceso enable, consola y vty, ya que sería el mismo procedimiento realizado anteriormente para los equipo ubicados en el edificio 2, 3, 4 es la misma solo difiere en el password que usted configure, en ese sentido también omitiremos la configuración del ssh ya que sería la misma realizada en el equipo del edificio 1.

configuramos las interfaces donde están conectados los host para que tengan acceso a la vlan 100

interface FastEthernet0/1

switchport access vlan 100

switchport mode access

switchport nonegotiate

interface FastEthernet0/2

switchport access vlan 100

switchport mode access

switchport nonegotiate

configuramos una dirección IP al equipo para el acceso remoto

interface Vlan100

ip address 192.168.100.2 255.255.255.0

Configuramos el VTP en modo cliente

Vtp domain cisco.com

Vtp mode client

configuración del equipo ubicado en el edificio 3

configuramos el puerto donde se conecta el host como acceso para la vlan 2

interface FastEthernet0/1

switchport access vlan 2

switchport mode access

switchport nonegotiate

configuramos la dirección IP al equipo para el acceso remoto

interface Vlan100

ip address 192.168.100.3 255.255.255.0

Note que la dirección IP que se debe configurar para el acceso remoto a todos los equipos es la perteneciente a la vlan de administración, es decir la vlan 100.

configuramos el VTP en modo cliente

Vtp domain cisco.com

Vtp mode client

Con esto hemos terminado, en esta parte también omitimos la configuración inicial para el acceso enable, consola y vty, también hemos omitido la configuración del ssh por ser la misma configurada anteriormente a diferencia del password que usted decida, otra cosa a tomar en cuenta es, que no configuramos usuarios (username) en el equipo del edificio 2 y 3 ya que el switch principal del edifico 1 posee esta configuración, no es necesario configurar el los switch del edificio 2 y 3 enlaces troncales ya que al configurarlo en el edificio principal automáticamente se inicia la negociación para el establecimiento del enlace como troncal.

Congratulations @michelylopez! You have completed the following achievement on the Steem blockchain and have been rewarded with new badge(s) :

You can view your badges on your Steem Board and compare to others on the Steem Ranking

If you no longer want to receive notifications, reply to this comment with the word

STOPDo not miss the last post from @steemitboard:

Vote for @Steemitboard as a witness to get one more award and increased upvotes!

Hola, @michelylopez. Gusto en leer tu post. La información que compartes es valiosa. Tengo algunas recomendaciones sobre cómo puedes mejorar tu post y futuros posts. Puedes unirte a nuestro servidor en Discord de #STEM-Espanol y por allí podemos contactarnos para el feedback. Saludos.

Congratulations @michelylopez! You received a personal award!

You can view your badges on your Steem Board and compare to others on the Steem Ranking

Do not miss the last post from @steemitboard:

Vote for @Steemitboard as a witness to get one more award and increased upvotes!