Pourquoi devrais-je utiliser un VPN ?

| Aujourd’hui nous sommes tous au minimum au courant qu’utiliser un VPN est de plus en plus indispensable à notre vie privée ou pour protéger des opérations sensibles tels que des achats en ligne avec paiement bancaire, etc | Ce qu’on vous dit quand vous ne savez pas ce qu’est un VPN, c’est que c’est simplement une fonctionnalité qui va cacher vos actions, renforcer votre sécurité et vous délocaliser à l’endroit où loge le serveur choisit, |

Cette définition n’est pas fausse, elle suffit à se faire une idée du VPN mais elle n’est pas complète,

| VPN pour “Virtual Private Network” ou réseau privé virtuel est un système qui va permettre à des appareils de communiquer sans intermédiaire, directement entre eux comme s’il s’agissait d’un réseau local entre le client et le serveur, |

Les WiFi publics

Les WiFi publics auxquels vous vous connectez sont dangereux, tout le trafic réseau est visible par les utilisateurs de ce réseau, quelqu’un pourrait utiliser toutes vos informations ou encore vous tromper en redirigeant votre trafic vers une fausse page google par exemple, en utilisant un VPN vous vous retrouvez dans un tunnel très difficile à percer et tout votre trafic est redirigé par le serveur VPN,

Utilisation en entreprise

Le VPN est plutôt recommandé en entreprise, on peut ainsi par exemple accéder aux données de son entreprise comme si on y était (réseau local) alors qu’on est pourtant chez soi et tout cela de manière sécurisée

Sécurité

Pourquoi est-ce sécurisé ? Le VPN utilise une méthode de chiffrement, pour illustrer ce qu’est le chiffrement prenons un simple exemple. Je dispose d’un château (sympa l’exemple) et je voudrai prévenir un allié qu’il faut attaquer l'ennemi en un point particulier, pour cela je dois envoyer un messager. Si j’écris sur la lettre que le messager doit envoyer qu’il faut attaquer l’ennemi aux coordonnées X Y Z à telle heure et telle date, le messager va devoir parcourir une distance pour arriver au château allié, pendant ce long voyage, le messager est exposé à des attaques. Là vient le problème, si le message est écrit tel quel et que l’ennemi tue et dérobe le message, il pourra lire l’information et agir, se préparer à l’attaque. Et la solution à ce problème ? Le chiffrement !

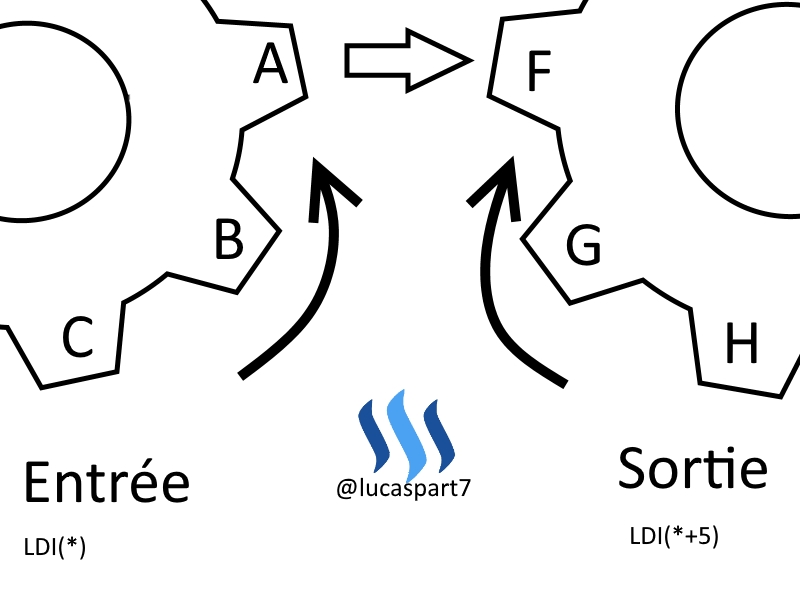

Mettons que j’ai l’intention de vous dire salut, le chiffrement le plus basique consiste à effectuer des opérations de translation de lettres sur une roue à 26 crans, je décide d’utiliser une clé de chiffrement égale à 5, je dois donc décaler de 5 lettres toutes les lettres de mon mot salut, on peut imaginer 2 grands engrenages à 26 dents qui ont un décalage de 5 crans entre eux, ainsi si les 2 roues tournent cran par cran (à même vitesse) dans les sens indiqués par l’illustration suivante

On voit bien que la lettre A devient F, ainsi B deviendrait G, et ainsi de suite,

Donc je fais l’opération pour chacune des lettres du mot salut et j’obtiens XFQAZ

Si vous avez connaissance de ma clé qui s’appelle +5, vous pouvez lire mon salut en faisant la démarche inverse, X - 5 = S , F - 5 = A , Q - 5 = L, A - 5 = U et Z - 5 = T et voilà vous avez lu mon mot.

Le fameux messager dont nous parlions tout à l’heure, si on avait chiffré le message qu’il devait envoyer, et bien l’ennemi qui parviendrait à intercepter le message ne lirait que du chinois.

Et bien voilà comment ça fonctionne pour vous illustrer facilement, vous êtes le château qui désire communiquer avec un second château et vous ne voulez pas que vos conversations soient lisibles, si quelqu’un a le malheur de tomber sur vos messages, il aura du mal à les lire

Entendons-nous bien qu’ici, cette méthode de chiffrement est très basique, et facilement cassable, il suffit ainsi de tester toutes les possibilités de clés et d’arriver sur un message lisible mais les méthodes actuelles de chiffrement prennent beaucoup de temps à être cassées, et par beaucoup de temps, et bien j’entends que vous connaîtriez la mort avant d’avoir trouvé la bonne clé à moins de disposer de suffisamment de puissance, on appelle cette méthode le brute-force, pour bien vous rendre compte à quelqu’un point il faut de la puissance et du temps je vous invite à lire la page wikipédia dédiée au brute-force https://en.wikipedia.org/wiki/Brute-force_attack

À venir

Dans mon prochain article, je détaillerai une méthode qui vous permettra d’acquérir un très bon VPN en l’hébergeant vous même sur un VPS dédié à un prix extrêmement bas par rapport aux offres des fournisseurs grand public type ProtonVPN, HideMyAss, ExpressVPN, … je peux déjà vous dire qu’il vous faudra vous armer de patience mais pour ceux qui désirent choisir la facilité et bien la facilité a un prix et je ne peux que vous conseiller ProtonVPN

En attendant, à bientôt !

À propos de moi

| - | Informatique | - | Musique | - | Photographie | - | Divers | - |

Accès à mon #introduceyourself

Super ton article, étant professionnel dans le domaine, j'approuve même s'il me semble qu'il n'était pas nécessaire de s'étendre sur le chiffrement.

Par contre, cette affirmation me semble un peu bizarre "VPN est de plus en plus indispensable à notre vie privée ou pour protéger des opérations sensibles tels que des achats en ligne avec paiement bancaire, etc".

Pour une connexion sécurisée en TLS, ce n'est pas forcément pertinent de re chiffrer avec ipsec par exemple (surtout qu'il faut sortir du VPN à un moment).

Continue comme ça.

Merci beaucoup evildido, il est vrai que je me suis peut être trop étendu sur le chiffrement, mais c'était pour bien illustrer à quoi cela servait + ou -. Sinon oui accéder à un site en HTTPS donc connexion sécurisée en TLS est déjà suffisant pour notre sécurité d'où le nom, mais c'est surtout sur l'utilisation d'un wifi public que je voulais insister, j'aurai du précisé dans la phrase même

Effectivement, dans le cadre d'une connexion wifi public, ça peut être utile à conditionner de tout rediriger dans le tunnel.

Mon avis bienveillant (bien que débutant sur la plateforme), Je t'invite vivement à moins t'étendre dans les détails et plus sur les gains et les limites de l'outil.

Sans doute aussi, donner des critères objectifs de tel ou tel fournisseur de VPN.

Comme par exemple la présence de réglementation des logs sur ProtonVPN avec les lois suisses, qui permettent d'avoir une quasi certitude qu'ils n'ont pas accès à notre activité, je justifierai ces points supplémentaires en plus dans le prochain article, encore merci !

Merci super article !

Merci à toi zonguin surtout, content que ça t'ai plu !