Deep Onion Tor Tutorial: Come Funziona la Rete TOR e come il Client Deep Onion si connette

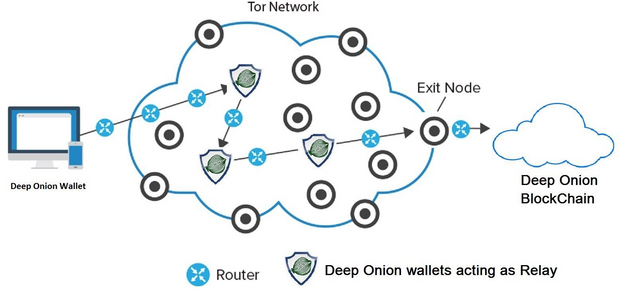

Come il wallet DeepOnion supporta l’anonimato fornendo più nodi alla rete TOR.

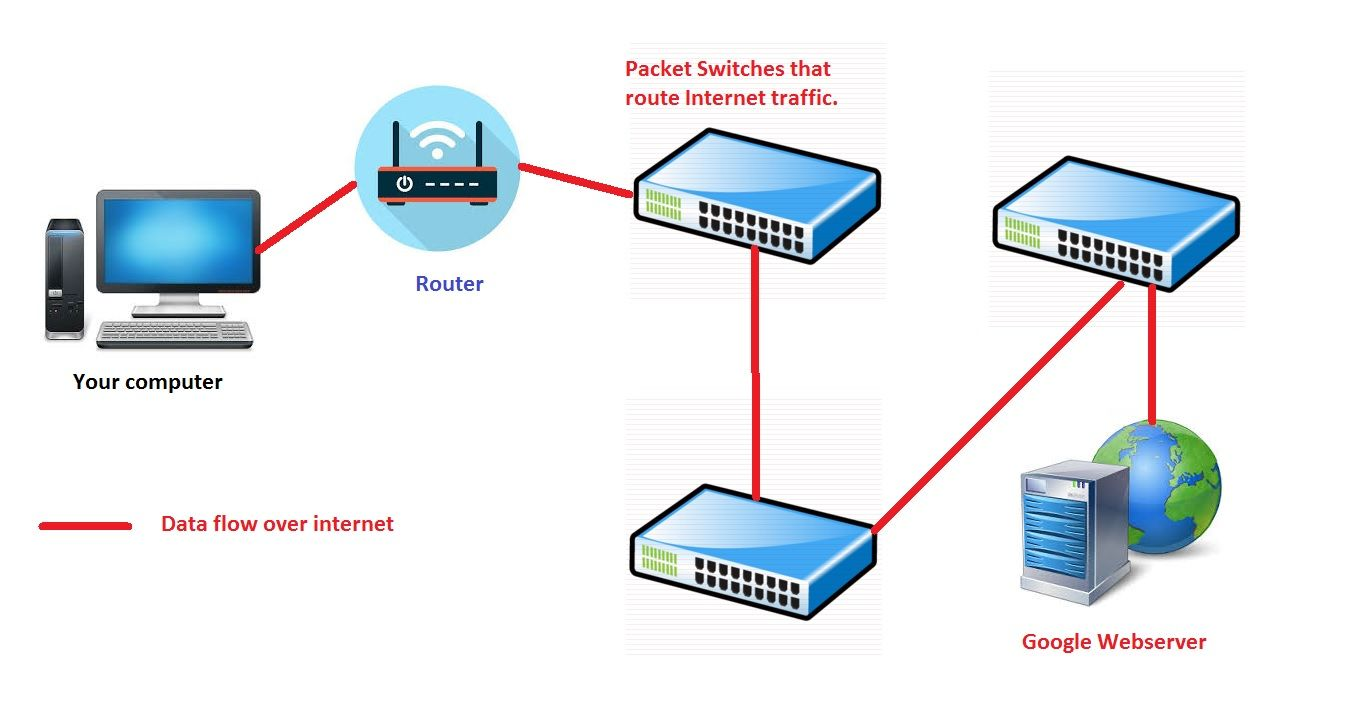

Per capire veramente come funziona la rete TOR, è necessario capire come funziona una rete classica non TOR. Nella spiegazione che segue prenderemo ad esempio un semplice atto di navigazione nel web (digitando www.google.com nel browser preferito) e vedremo come vengono trasportati i dati.

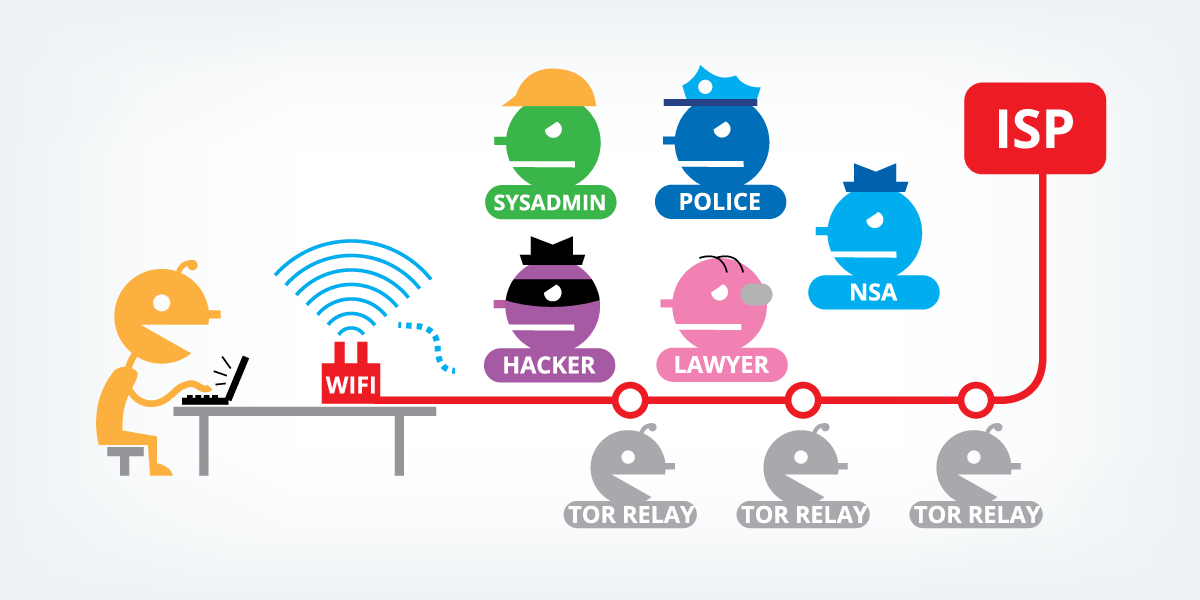

Come si può vedere uno qualsiasi degli switch che dirotta il traffico internet può vedere attraverso semplici siffers del pacchetto alcune cose chiave:

- Da dove proviene la richiesta (indirizzo IP, informazioni aggiuntive riguardanti il sistema operativo, provider Internet, browser, etc)

- Che cosa stai chiedendo dal server e da chi, e se i dati non sono crittografati, possono vedere password, email,dati testuali,pacchetti video e altre cose sensibili inviate o richieste per quella sessione.

Quindi, in questo modo, l'anonimato risulta compromesso.

Come funziona la rete TOR:

Nell’esempio che segue prendiamo in considerazione un computer con TOR installato e un server di destinazione e vediamo come la rete TOR protegge i dati e l’anonimato.

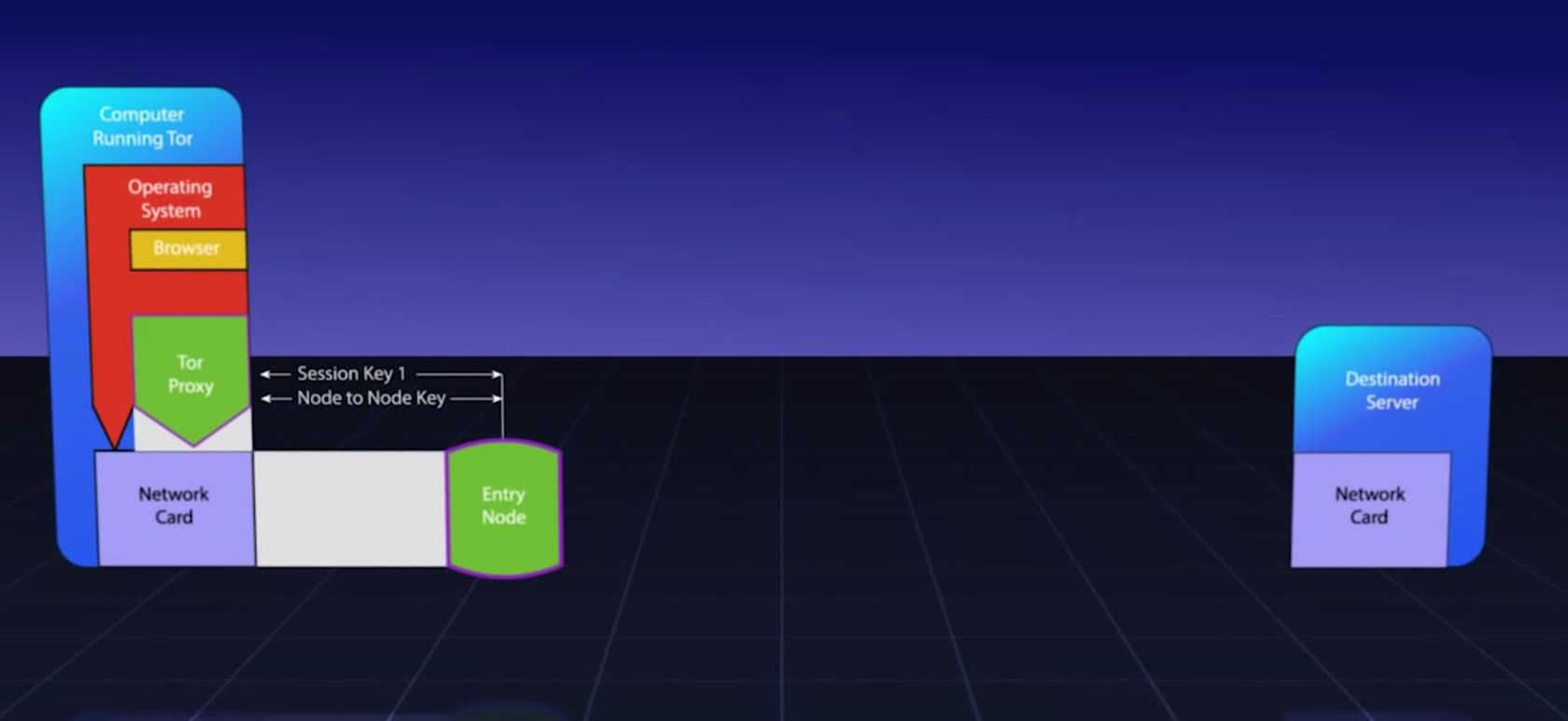

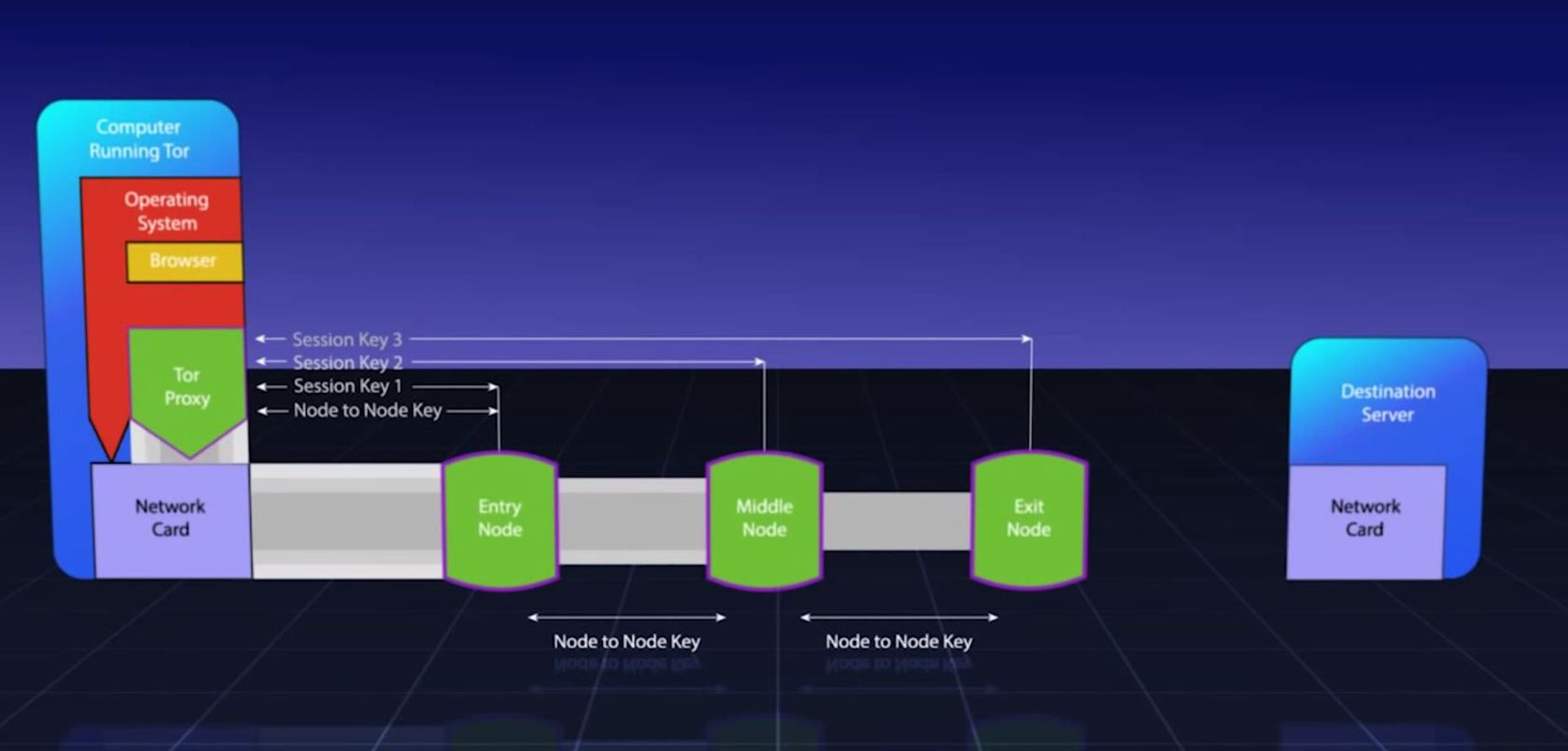

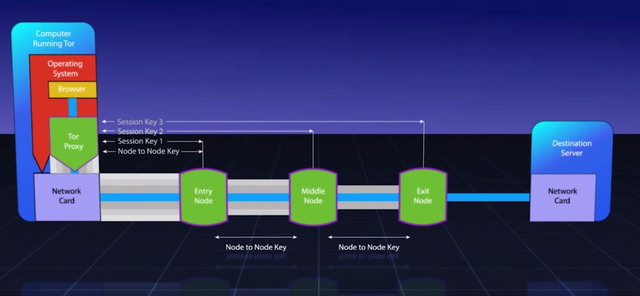

In primo luogo il protocollo Tor / browser trova qualcosa chiamato "nodo di ingresso". Il nodo di ingresso è il luogo attraverso il quale i tuoi dati entreranno nella rete protetta TOR, tra il computer e il "nodo di ingresso" si creerà un tunnel utilizzando TLS (Transport Layer Security) È un tunnel molto sicuro, nessuno può vedere attraverso questo tunnel e tutto il traffico che passa tra i nodi è criptato. Chiamiamo questo tunnel Session1 e la chiave che viene usata per criptare e decifrare i dati la chiamano Key1.

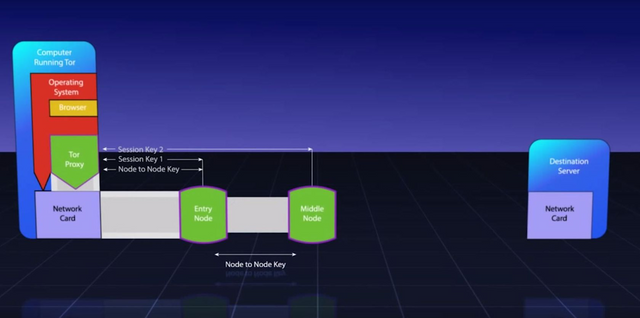

Ora il "Nodo di Entrata" troverà un Nodo aggiuntivo che chiameremo "Nodo Centrale" e creerà una connessione sicura usando una NUOVA chiave di crittografia. Chiameremo la chiave tra "Nodo di Entry" e "Nodo Centrale" Key2 e chiameremo il tunnel che si crea Session2. Nella Session2 tutti i dati ricevuti dal computer saranno criptati utilizzando la Key2.

Ora il "Nodo Centrale" troverà un nodo aggiuntivo che chiameremo "Nodo di Uscita" (attraverso il quale i dati usciranno dalla rete tor). "Il Nodo Centrale" genera un Key3 e Session3 tra se stesso e il nodo di uscita. I dati tra i due nodi saranno criptati e protetti.

Ora il "Nodo di uscita" invierà la tua richiesta alla destinazione. Poiché tutti i dati vengono criptati da ogni singolo nodo, il server ricevente è a conoscenza solamente della provenienza della richiesta dal “Nodo di uscita”.

In questo modo il “Nodo di Uscita” è consapevole solamente del fatto che la richiesta proviene dal “Nodo Centrale”, il “Nodo Centrale” è consapevole solamente del “Nodo di Accesso”, il “Nodo di Accesso” è consapevole del computer ma non della destinazione ed il “Nodo di Uscita” è consapevole della destinazione ma non dell'origine della richiesta. Il tutto è criptato in uno scenario che può essere descritto come una matriosca o come una cipolla. In questo modo la rete TOR fornisce anonimato completo e sicurezza.

Una delle cose fondamentali da capire è che possiamo avere numerosi "Nodi Centrali" in ogni sessione, maggiori sono i “Nodi Centrali" più sicura sarà la rete. Ne consegue che più persone eseguono nodi TOR maggiori saranno i relay che il nostro traffico dovrà percorrere permettendo in questo modo di essere veramente anonimo.

Grazie all’utilizzo del protocollo TOR ,"DEEP ONION" rivoluziona completamente la connettività del client Block-chain.

Utilizzando il client “DeepOnion” per le tue transazioni(grazie agli incentivi di stack presenti) aumenterà il numero di Nodi nella rete TOR permettendo che le transazioni vengano trasmesse in modo sempre più sicuro e anonimo e rendendo l’intera rete sempre più sicura.

Questo video riassume la guida

Se volete donare DeepOnion: Dbo24vuHgrmrVA7RgoX7hSvMPven4o6XXW

Grazie